"Do not send a spy where a schoolboy can go."

Robert David Steele, "father" of modern OSINT.

Par Yann

Souvenirs

Plus jeune, je me souviens avoir d'abord été marqué en particulier par deux films où la cybersécurité et l'ingénierie sociale étaient abordées de manière significative. Ce sont "WarGames" (1983) avec Matthew Brodercik et "Les experts" (1992) avec Sydney Poitier et Robert Redford, entre autres.

C'est surtout "Les experts" qui, en mettant en avant son traitement des aspects de l'ingénierie sociale et de la cybersécurité, assez analogues aux représentations actuelles dans notre monde hyperconnecté. Une première séquence du film montre comment l’équipe de Bishop réalise cette ingénierie sociale pour infiltrer une banque. Chaque membre reçoit une mission spécifique. Pour infiltrer cette banque, ils doivent : surveiller des agents de sécurité, utiliser des alarmes incendie pour éviter d'être détectés et enfin se faire passer pour du personnel de la société de sécurité qui gère les alarmes. Un peu plus tard dans le film, une ingénierie sociale similaire se produit, après des recherches préparatoires. Bishop orchestre une situation chaotique pour inciter l'agent de sécurité dans le hall d'un immeuble de bureau à le laisser entrer. Une fois à l'intérieur, il trouve un moyen de s'introduire par effraction dans le bureau de leur cible. Le meilleur exemple dans ce film est d'abord le vol planifié du « passeport vocal » de Werner Brandes, employé de cet immeuble de bureau. Une ingénierie sociale sophistiquée qui a nécessité des recherches, un travail préparatoire et d’enquête importants.

"WarGames", même si c'est avant tout une réflexion sur les dangers d'utilisation d'une IA à usage militaire, comporte quelques scènes d'ingénierie sociale. Le personnage principal du film, un lycéen, se fait volontairement expulsé de sa classe et se rend dans le secrétariat. Il découvre le mot de passe en clair, laissé sur un post-it par la secrétaire. Le lycéen le mémorise et peut avoir accès ainsi accès au logiciel de notation des élèves afin de changer ses notes. Amateur de jeux, il tente ensuite de pirater le serveur d'un éditeur de jeux vidéo pour obtenir un jeu avant sa sortie. Nous sommes à l'époque des BBS (Bulletin Board Systems), une sorte de réseau informel où chaque ordinateur est connecté derrière un modem analogique, et donc accessible par un numéro de téléphone. Connaissant l'emplacement géographique de la société de jeux qui l’intéresse, le personnage principal lance sur son ordinateur un programme qui compose tous les numéros de la ville à la recherche de serveurs disponibles. Il finit par en trouver un qui refuse la connexion, mais qui lui fournit comme indice une liste de jeux : échecs, dames,… Et guerre thermonucléaire globale.

Depuis il y a eu bien d'autres films, séries, documentaires, sur le thème de la cybersécurité, de l'ingénierie sociale et surtout de l'OSINT: The Girl with the Dragon Tattoo, Don’t F**k With Cats, Mr Robot, Searching, Bellingcat (Truth in a Post-Truth World), etc.

Qu'est ce que l'OSINT

L'Open Source Intelligence, communément désignée par son acronyme OSINT (ou ROSO (Renseignement d’origine sources ouvertes) en français), est un ensemble de disciplines utilisées dans le domaine de la collecte d'informations en sources ouvertes.

Une donnée en source ouverte ne veut pas dire qu'elle est forcément gratuite ou entièrement accessible depuis internet, il peut être nécessaire par exemple d'acheter un article de presse.

L’OSINT est donc tournée vers l'investigation. Elle vise à collecter des données en source ouverte, à valoriser ces données, à les intégrer avec rigueur et éthique, pour produire du renseignement utilisable.

Le renseignement open source (OSINT) représente une nouvelle approche publique, transparente, de collecte de renseignements, dans le respect de la loi. L’OSINT est, par définition donc, bornée au cadre légal. Ce même cadre légal établit la frontière entre intelligence économique et espionnage industriel.

Les données collectées, analysées et interprétées, peuvent provenir des sources suivantes par exemple :

- Sites Web

- Activités sur les réseaux sociaux

- Imageries satellitaires, données de géolocalisation

- Articles de presses

- Greffe, données concernant des transactions publiques

- Travaux académiques et de recherche publiés

- Livres et autres documents de référence

- Répertoires téléphoniques

- Décisions de justice, procès-verbaux d’arrestations

- Enquêtes publiques

- Informations concernant la divulgation de compromissions, fuites de données rendues publiques

- Indicateurs de cyberattaques partagés publiquement, tels que les adresses IP, les noms de domaines et les hachages de fichiers

- Données d’enregistrement de certificats ou de domaines

- Données relatives aux vulnérabilités des applications ou systèmes

Il existe des sous-familles spécialisées, par exemple les domaines suivants :

-

Renseignements à partir des réseaux sociaux (SOCMINT) : Les plateformes comme Twitter, Facebook, Instagram et LinkedIn offrent une mine d'informations publiquement accessibles. L'analyse des activités en ligne peut fournir des indices sur les relations, les opinions et les intentions.

-

Renseignement à partir d'images (IMINT) : L'analyse d'images satellite ou de photos partagées peut fournir des détails géographiques, des mouvements de troupes et d'autres données visuelles pertinentes.

-

Renseignement à partir d'images géospatiale (GEOINT) : Désigne l'exploitation et l'analyse d'imagerie et d'informations d'origine géospatiale, généralement pour décrire et visualiser des activités géolocalisées sur Terre.

-

Renseignement à partir des signaux électromagnétiques (SIGINT, ROEM en français) : Désigne l'analyse des signaux électromagnétiques et communications radio.

-

Renseignement à partir de mesures (MASINT) : Il s'agit d'une branche qui sert à détecter, suivre, identifier ou décrire les caractéristiques distinctives (signatures) de sources cibles fixes ou dynamiques (radars, sonars, radiactivité, acoustique…)

L'OSINT peut être utilsé dans le journalisme, par la justice ou les forces de l'ordre, pour faire de l'analyse de donnée, en intelligence économique et veille commerciale, dans le domaine de la sécurité informatique (Pen test externe, audit, évaluation vulnérabilités), pour analyser les conflits à distance, et il peut être utilisé à titre individuel, pour par exemple vérifier des informations, vérifier son empreinte numérique, etc.

L'OSINT est à double tranchant. L'OSINT n'est pas uniquement utilisé par les professionnels de la cybersécurité et la communauté de cyberveille,elle est également exploitée par les cybercriminels et les réseaux de désinformation. Ces derniers se servent de l'OSINT, en particulier pour l'ingénierie sociale, en collectant des données personnelles sur les victimes potentielles via les réseaux sociaux. De plus, l'analyse publique d'informations permet aux cybercriminels de contourner les défenses des entreprises.

Le Google hacking (avec les Google Dork), une technique fréquemment employée, utilise le moteur de recherche Google pour identifier les vulnérabilités système ou des données sensibles. Les cybercriminels peuvent aussi influencer les résultats de recherche en créant de faux sites web avec des informations non fiables, dans le but de tromper les robots d'indexation et les utilisateurs, voire de distribuer des logiciels malveillants. En résumé, l'exploitation de l'OSINT par les cybercriminels comporte des risques significatifs en matière de sécurité informatique.

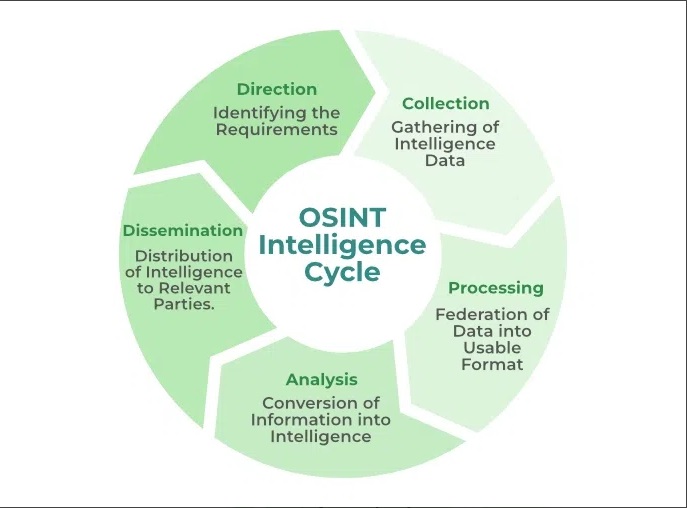

Méthodologies, les cycles d'OSINT

Identification des besoins (définir son objectif, déterminer le typy exact d'informations dont on a besoin, choisir les sources)

La collecte (Au cours de cette phase, l'enquêteur OSINT collecte et récolte des informations provenant des sources sélectionnées et d'autres sources découvertes.)

Le traitement (traitement des informations, nettoyage, restructuration, enrichissement, validation)

L'analyse (interprétation et analyser des données pour les transformer en informations pertinentes et compréhensibles )

La diffusion (production des informations sous une forme utilisable, le rapport doit être simple et compréhensible par tout le monde.)

Compétences pour l'OSINT

Analyse de l'empreinte numérique

Maîtrise du suivi et de l'analyse des empreintes numériques sur diverses plateformes en ligne.

Esprit critique

Capacité à discerner les contenus trompeurs et les données exactes, garantissant ainsi la fiabilité des renseignements.

Créativité dans la résolution problèmes

Sortir des sentiers battus pour trouver des solutions innovantes, aborder des problèmes et des hypothèses complexes avec créativité, reconnaître et tirer profit des opportunités au sein des enquêtes.

Techniques de recherche en ligne

Maîtrise des techniques avancées de recherche en ligne et des opérateurs de recherche pour débloquer des informations cachées.

Recherche et analyse

Capacité à trouver, évaluer et comprendre des données provenant de diverses sources, rester à jour avec l’évolution des sources de données, des processus et des tendances, présenter des informations complexes à un public non spécialisé.

Analyse (et vérification) des données

Compétence en recoupement de données provenant de sources multiples pour en garantir l’authenticité (et lutter contre la désinformation).

Analyse des réseaux sociaux

Capacité à surveiller, suivre et extraire des informations précieuses à partir des plateformes de médias sociaux.

Sensibilisation à la cybersécurité

Solide compréhension de la cybersécurité pour naviguer dans le paysage numérique de manière éthique et protéger les identités numériques.

Maîtrise des outils

Familiarité avec des variés, notamment des outils de web scraping, des logiciels de visualisation de données et des plateformes d'analyse de domaine.

Compétences linguistiques

Maîtrise de langues étrangères pour accéder à un spectre plus large d’informations dans un contexte mondialisé.

Éthique et connaissances juridiques

Compréhension des lois sur la confidentialité et des considérations éthiques pour faire respecter les normes juridiques dans les pratiques OSINT.

Adaptabilité

Capacité à s'adapter au changement, à apprendre de nouveaux outils et à rester pertinent dans un paysage numérique en évolution constante et rapide.

La rédaction de rapports

Compétences en communication pour convertir des résultats complexes en rapports compréhensibles.

Collaboration

Solides compétences interpersonnelles pour le travail d’équipe et la collaboration avec d’autres experts dans les enquêtes OSINT.

Les enquêteurs de l'OSINT doivent maîtriser une combinaison de compétences techniques, analytiques, éthiques et collaboratives pour naviguer de manière efficace et responsable dans le paysage numérique. Un enquêteur OSINT efficace doit maîtriser l'analyse critique des informations, disposer de compétences de recherche avancées et avoir un état d'esprit d'investigation pour résoudre des problèmes en lien avec l'actualité. Il doit savoir utiliser des outils de géolocalisation, avec une compréhension contextuelle, et avoir la capacité de tirer parti des médias sociaux pour des enquêtes collaboratives.

Exemple d'utilisation de l'OSINT avec l'invasion russe de l'Ukraine

Dans le contexte de la guerre en Ukraine, l'OSINT joue un rôle significatif en fournissant des informations cruciales aux observateurs internationaux et aux analystes. Des images satellite ont permis de suivre les mouvements des troupes, les médias sociaux ont révélé des témoignages en temps réel, et l'analyse des sources gouvernementales a fourni des informations sur les positions officielles. La combinaison de ces sources a permis de créer une image plus complète de la situation, contribuant ainsi à la compréhension des dynamiques en jeu et facilitant la prise de décision informée. L'OSINT, en tant qu'outil polyvalent, continue de jouer un rôle crucial dans la surveillance et la compréhension des conflits mondiaux.

Article de La Tribune

Article des Echos

Chaîne Youtube de Xavier Tytelman:L'OSINT en temps de guerre : le renseignement à la portée de tous ?

Comment la Russie de Poutine a préparé l'invasion de l'Ukraine

L'OSINT en temps de guerre : le renseignement à la portée de tous ?

Collecte de fond pour aider l'Ukraine

Exemples d'outils pour l'OSINT

La recherche

La recherche avec Google

Google Search operators, Google Dorks.

Facebook Matrix

Formulas for Searching Facebook.

Haveibeenpwned

Vérifier si une adresse email est concernée par une fuite ou une brèche.

Mozilla Monitor

Vérifier si une adresse email est concernée par une fuite ou une brèche.

Checkusernames.com

Vérifier et cherche identifiant, nom d'utilisateur.

Usersearch.org

Recherche de noms d'utilisateurs.

Epios.com

Recherche inversée d'emails et numéros de téléphone, résultats dans réseaux sociaux et sur Google Maps.

Hunter.io

Vérification et recherche adresse email par domaine.

Pipl.com

Recherche de personnes.

Lusha.com

Lusha permet de rechercher des informations de contact précises et actualisées sur les individus,

notamment des numéros de téléphone, des adresses e-mail et des profils sociaux, facilitant ainsi la collecte de renseignements dans le cadre de l'intelligence source ouverte.

Truecaller

Identifiant et bloqueur d'appel

Data.occrp.org

Documents publics et fuites de données.

Offshoreleaks

Pour découvrir qui se cache derrière plus de 800 000 sociétés, fondations et trusts offshore grâce aux enquêtes de l'ICIJ.

Open Corporates

Base donnée mondiale d'entreprises.

Societe.ninja

Informations publiques sur les entreprises françaises.

Archive.org, Internet Warback Archive

Explorer des milliards de pages web sauvegardées depuis 1996 avec Internet Waybak Archive.

Shodan.io

Site de recherche d'objets connectés à Internet.

Onyphe.io

Autre moteur de recherche d'appareils connectés à internet.

Foca

Outil utilisé pour trouver des métadonnées et des informations cachées dans les documents.

Binb visualsearch

Recherche d'image inversée avec Bing

Google images

Recherche d'image inversée avec Google

Pimeyes

Recherche d'image inversée et outil de reconnaissance faciale

Reveyre

Extension de navigateur de recherche avancée pour Chrome.

Tinyere

Extension de navigateur de recherche pour Firefox.

Search by image

Extension de navigateur de recherche pour Firefox.

Image

Enlever le fond d'une image :

Avec Photoshop

Avec Gimp

Avec Paint3D

En ligne avec Remove.bg

En ligne ave Cleanup.pictures

Captures d'écran :

Autres outils image :

Invid-project.com

Outil pour authentifier, vérifier les vidéos et photos.

Forensically (beta)

Outil d'investigation photo en ligne gratuit (forensic).

Exiftool

Pour lire, écrire et mettre à jour les métadonnées de divers types de fichiers tels que PDF, audio, vidéo et images.

Géolocalisation

Overpass-turbo.eu

Outil de visualisation, de filtrage de données avec OpenStreetMap, très utile en géolocalisation.

Suncalc

Outil de calcul et de visualisation de la position du soleil à tout moment et à tout moment.

Open StreeMap

Outil de recherche Bellingcat OpenStreetMap

Google Maps et Street Maps

Carte mondiale des feux en cours

FIRMS, Fire Information for Resource Management System

Carte interactive des activités de volcan et des séismes

Plateformes OSINT en ligne

Maltego

Maltego est une plateforme d'investigation open source permettant de visualiser et d'analyser graphiquement les liens entre diverses données et entités, facilitant ainsi la compréhension des relations et la génération de renseignements exploitables.

Intelx.io

Site web d'OSINTqui propose une plateforme de recherche et d'analyse avancée.

Vortimo-osint-tool

Extension de navigateur Vortisimo osint-tool

Osint Tracker

Osintracker est une application gratuite permettant aux enquêteurs d’optimiser la gestion d’une investigation osint.

Anonymat, sécurité

Réseau décentralisé Tor

Permet la navigation anonyme sur Internet en acheminant le trafic à travers une série de nœuds, assurant ainsi la confidentialité et la sécurité des utilisateurs.

Système d'exploitation Tails

Système d'exploitation portable basé sur Linux, conçu pour préserver l'anonymat et la confidentialité des utilisateurs (fonctionne en tant que système d'exploitation live, démarrant depuis une clé USB ou un DVD, et dirige tout le trafic Internet à travers le réseau Tor.

IT, cybersécurité

Recherche détaillée sur un nom de domaine, une adresse ip :

Whois de l'Icann

Fournit des informations détaillées sur la propriété des domaines, y compris les détails du propriétaire, les contacts associés et les informations d'enregistrement

Dnslytics

Offre une suite d'outils pour analyser les noms de domaines, des adresses ip et des réseaux.

Securityrtrails

Propose des services de renseignement sur les actifs numériques, y compris les historiques de domaines, les adresses IP, les certificats SSL, et les informations sur les serveurs. Utile pour la surveillance des changements, la détection des vulnérabilités et la compréhension des infrastructures en ligne.

IPlocaltion

Géolocalisation adresse ip (la précision varie selon le fournisseur d'accès, le type de connexion utilisée par l'hôte.

Maximind

Autre service de géolocalisation d'adresse ip.

Rapiddns.io

Service de recherche et d'interrogation DNS et de domaines

Intel471

Services de renseignement sur les cybermenaces et surveillance et l'analyse du Dark Web

Crt.sh

Vérifier, analyser certificats de sécurité SSk/TLS

Analyser code malveillant dans des bacs à sable

Échantillons gratuits de « bac à sable » en ligne pour logiciels malveillants.

Virustotal

Pour examiner des fichiers suspects, pour vérifier la présence de malwares (appartient à Google

Virusscan de Jotti

Alternative à Virustotal.

ReconSpider est un framework Open Source Intelligence (OSINT) avancé

Il est destiné aux chercheurs en sécurité informatique, aux testeurs d'intrusion, aux chasseurs de bogues et aux enquêteurs sur la cybercriminalité, offrant des capacités complètes d'analyse et d'agrégation de données, y compris les adresses IP, les e-mails, les sites Web, les organisations, et utilisant des outils tels que Wave, Photon et Recon Dog pour une énumération approfondie de la surface d'attaque.

Censys

Aide les organisations, les individus et les chercheurs à trouver et à surveiller chaque serveur sur Internet afin de réduire l'exposition et d'améliorer la sécurité

Builtwith

BuiltWith.com permet aux utilisateurs de découvrir les technologies utilisées sur un site web donné, y compris les langages de programmation, les frameworks, les serveurs web, les outils d'analyse, et d'autres éléments technologiques.

Intelx.io

Dite web d'OSINT (Open Source Intelligence) qui propose une plateforme de recherche avancée permettant d'explorer et d'analyser une variété de données en ligne, notamment des domaines, des adresses e-mail, des hash de fichiers, et d'autres informations pertinentes.

Searchcode.com

C'est un site web permettant de rechercher et d'explorer des codes source provenant de projets open source.

Il offre une plateforme pratique pour la recherche et l'analyse de code.

Fierce est un puissant outil de cartographie de réseau et d'analyse de ports (inclu dans Kali Linux)

Il est largement utilisé pour identifier les espaces IP et les noms d'hôtes non contigus dans les réseaux d'entreprise. Il constitue un outil de reconnaissance complet privilégié par les communautés whitehat du monde entier, en particulier pour analyser rapidement les domaines et effectuer des contrôles de vulnérabilité dans les grands réseaux.

Outils en Python

Holehe

Pour trouver des comptes enregistrés à partir des e-mails

H8mail

H8mail est un outil de reccherche de courrier électronique et de recherche de violations utilisant différents services de violation et de reconnaissance, ou des violations locales telles que « Collection1 » de Troy Hunt et le tristement célèbre torrent « Breach Compilation »

The Harvester

The Harvester est un outil Python permettant de collecter des informations d'identification, des adresses e-mail, des sous-domaines et d'autres données liées à la reconnaissance d'attaques dans le cadre du test d'intrusion et de la gestion de la sécurité

Spiderfoot

Spiderfoot est un outil OSINT (Open Source Intelligence) qui automatise la collecte d'informations sur Internet, permettant d'analyser et de profiler des cibles en rassemblant des données provenant de sources ouvertes

Sherlock

Shelock est un outil spécialisé dans la recherche de comptes sur les réseaux sociaux à l’aide d’un nom d’utilisateur

TinyCheck

Outil pour capturer trafic réseau d'un smartphone ou de tout appareil connecté à point d'accès Wifi

GeoInt-Localisator

Outil pour trouver rapidement la distance entre deux lieux génériques (supermarché, magains, etc)

PhoneInfoga

PhoneInfoga est un outil d'analyse des numéros de téléphone internationauxIl fournit des détails standards tels que le pays, la région, l'opérateur et le type de ligne, suivis d'une recherche d'empreintes sur les moteurs de recherche pour identifier le propriétaire ou le fournisseur VoIP associé au numéro

Autre outils utiles

Fakenamegenerator

Générer une fausse identité en ligne. Le site fakenamegenerator.com propose la génération aléatoire de noms, adresses, numéros de téléphone, adresses e-mail, et d'autres informations fictives associées à des identités factices. Il est souvent utilisé à des fins de confidentialité, de tests ou d'anonymat, mais il est important de noter que l'utilisation de fausses informations peut être contraire aux conditions d'utilisation de nombreux services en ligne.

Thispersondoesnotexist

Générateur de faux visages d'humains inexistants. Si vous avez besoin d'une photo d'une personne mais que vous souhaitez éviter les problèmes de confidentialité et que vous êtes pressé, ce site générera instantanément une personne complètement virtuelle

Outil utilisé pour trouver des métadonnées et des informations cachées dans les documents

Permet l'analyse de métadonnées, la collecte d'informations réseau, l'identification d'infrastructures, l'extraction d'adresses e-mail, l'analyse de certificats, et la recherche de documents sensibles pour évaluer la sécurité d'un réseau ou mener des enquêtes.

Les documents peuvent se trouver sur des pages Web et peuvent être téléchargés et analysés avec OFAC.

Metagoofil (inclu dans Kali Linux)

C'est un outil de collecte d'informations conçu pour extraire des métadonnées de documents publics.

Hunclhy

Hunchly est un outil basé sur un navigateur conçu pour capturer et documenter vos activités en ligne. Le tout de manière transparente, fonctionnant en arrière-plan pour garantir un suivi complet de votre parcours numérique. Grâce à la documentation automatisée, Hunchly rationalise le processus, permettant aux utilisateurs de se concentrer sur la tâche critique d'analyse des informations recueillies.

Toolsets Osint, pour éviter de chercher partout des outils

OsinFraamewok

The-ultimate-osint-collection

1-osint-toolset

Asintessentials.com

AaronCTI's OSINT Resource Collection

Social-Media-OSINT-Tools-Collection

OSINT-Cheat-sheet

Take Advantage of These 10 Open Source Intelligence OSINT Web Tools (simplycyber.com)

Compilation of Resources from TCM's OSINT Course

Geolocation-OSINT

La légalité en OSINT

Larobenumerique.com

OSINT (Open Source INTelligence) : quel cadre légal ?

Autres ressources

Bellingcat !

Le collectif Bellingcat est un groupe de journalistes citoyens et d'enquêteurs collaboratifs utilisant des méthodes d'OSINT pour vérifier, analyser et diffuser des informations liées à des événements internationaux, conflits et enquêtes, en mettant l'accent sur la transparence et la responsabilisation.

Osintfr

OSINT-FR est une communauté cosmopolite, agrégeant connaisseurs et curieux, désireux de développer leurs aptitudes pour le Renseignement d’Origine Source Ouverte.

Aege.fr

Le Club OSINT et veille de l’AEGE.

Suivez l'actualité avec l'osint

Des outils et sources grand public en ligne pour suivre l’actualité internationale.

Millenium Investigation

PODCAST de Margaux Dusquesne. L’OSINT au service du détective privé. Comment l’OSINT m’aide dans mes enquêtes ? A quoi ça sert ? Quel est l’état d’esprit de cette matière accessible à tous ? Comment se former ?

Ecole de Guerre Economique

L'apport du cyber dans les techniques d'investigation.

Comment j'ai accepté un défi de géolocalisation OSINT et gagné

L'auteur de cet article nous explique les étapes utilisées pour géolocaliser un défi d'image à l'aide d'outils accessibles au public et d'informations open source.

Le Monde Informatique, 8 outils pour l'Osint

Geerkflare, outils Osint

Cheatsheet Osint

Compte Twitter Cyber Detective

Sur Youtube :

L'art de la collecte d'information = OSINT (Baptiste Robert, hacker éthique)

Osint at home Tutorials on Digital Research, Verification and Open Source investigations

Attention à vos traces sur Internet

Instagram Osint

Osint tools to trak you down

Vérifier l'information en ligne, atelier gratuit

How to find anything on the internet with Google Dorks

Osint At home #1Starting an investigation with image reverse search

Top 25 Osint Tools (what's hot ! What's not)

Formations, exercices pratiques et cours

https://osintfr.com/fr/comment-commencer-faq/#collapse-1-1851

https://openfacto.fr/formations-initiales/

https://openfacto.fr/formation-niveau-2-geolocalisation/

https://academy.tcm-sec.com/p/osint-fundamentals

https://immediatlab.fr/

https://www.samsa.fr/formation-enqueter-en-ligne-avec-les-outils-osint-et-verifier-les-informations-avec-les-methodes-de-fact-checking/

https://www.ess-e.fr/formation/certificat-analyse-donnees-investigation/

https://www.emi.coop/osint-mener-une-enquete-ou-un-fact-checking-numerique-niveau-1/

https://www.emi.coop/osint-mener-une-enquete-ou-un-fact-checking-numerique-niveau-2/

https://www.myosint.training/

https://os2int.com/toolbox/identifying-and-analysing-disinformation-with-invid-and-weverify-toolbox/

Exercices pratiques et défis

https://twitter.com/quiztime

https://twitter.com/Sector035/status/1344378578490830848

https://www.tracelabs.org/